BYOD: нынешнее положение дел, новые возможности и старые проблемы

Масштаб «бедствия»

Если достаточно вольно перевести определение из английской Википедии, то термином «BYOD» принято называть подход, при котором сотрудники могут использовать для работы собственное, самостоятельно приобретённое оборудование (или в более широком смысле информационные технологии вообще, в том числе и программное обеспечение) — прежде всего смартфоны, планшеты и ноутбуки — вместо корпоративных устройств, предоставляемых работодателем. Согласно исследованию компании CISCO (Cisco IBSG Report) в 2013 году в мире было 198 миллионов BYOD-устройств. А к 2016 году их количество удвоится — до 405 миллионов. Очень сложно представить ещё какую-нибудь ИТ-идею, которая демонстрировала хотя бы отдалённо схожие темпы роста. 88% процентов руководителей признают, что в их компаниях сотрудники так или иначе используют личные устройства для решения рабочих задач. За конкретными примерами тоже далеко ходить не надо, достаточно поговорить с людьми, работающими на ИТ или ИБ рынке — редко у кого на смартфон не приходит корпоративная почта или не установлен рабочий IM-клиент. Степень проникновения концепции BYOD отличается в различных отраслях, например, в ИТ-отрасли — выше, в банковской сфере — значительно ниже. Руководители организаций, в отличие от рядовых сотрудников, также чаще имеют доступ в корпоративные информационные системы со своих личных устройств. Проникновение BYOD практически не зависит от масштаба организации. Если работа в стартапе, особенно технологическом, чуть ли не прямо подразумевает использование личных информационных технологий, то в крупном бизнесе нет чёткой установки «только BYOD!» или «о нет, только не BYOD!». Средний и крупный бизнес в России в настоящий момент исповедует один из четырёх подходов, речь о которых пойдёт чуть ниже.

Четыре подхода к собственным устройствам

Проще запретить

Многие, в том числе и очень крупные, российские компании пока исповедуют очень простой подход к проблеме использования личных устройств сотрудниками: пока это не несёт серьёзных рисков для корпоративных данных — использование не запрещено (но формально и не разрешено). Как только руководитель службы ИБ посчитает, что уровень риска уже неприемлем, личные устройства изолируются от корпоративной информационной системы. Это вовсе не значит, что такие компании не могли бы у себя внедрить BYOD, просто это вышло бы дороже и с непонятными перспективами развития. Действительно, иногда банально проще и дешевле (с учётом возможных последствий реализации рисков ИБ) обеспечить всех сотрудников одной-двумя моделями смартфонов, планшетов или ноутбуков. Особенно часто такой подход встречается в финансовом секторе, где не принято рисковать своими и чужими деньгами.

Неуправляемый хаос устройств

Такой подход является самым опасным для корпоративных данных. Да, сотрудники могут работать откуда угодно 24 часа в сутки. Они сами покупают себе гаджеты, администрируют их, устанавливают необходимые приложения. Затраты — низкие, скорость решения служебных задач — высокая! А потом оказывается, что версии операционных систем устройств устарели; смартфоны рутованы или джейлбрейкнуты и не поддерживаются производителем; сотрудники «ходят» в корпоративную сеть по незащищённым каналам связи; «я установил эту удобную программу для работы с экселями с сайта „всё-для-вашего-телефона-скачать-бесплатно-без-смс“, попробуй и ты». И этот снежный ком проблем в конце концов перевешивает все те преимущества, которые сначала казались неоспоримыми. К сожалению, такая ситуация тоже складывается довольно часто, и из неё есть два выхода. Первый — всё запретить (и я не говорю, что это плохо или так делать не надо, эффективность такого подхода подтверждается практикой). Второй — начать кропотливую и планомерную работу по наведению порядка.

Не можешь остановить? Возглавь!

В рамках концепции BYOD — это самый зрелый подход. Но для его внедрения нужны средства, время, понимание необходимости мобильности сотрудников и воля руководства компании. Именно руководство бизнеса должно оценить преимущества внедрения BYOD (потенциальная выгода > затраты) и быть инициатором изменений: понадобятся новые технические решения, регламенты использования личных устройств, проведение программ повышения осведомлённости в вопросах информационной безопасности. Также нужно будет «сломить волю» руководителей и сотрудников службы ИТ и ИБ, для которых такие нововведения будут неизбежным стрессом, связанным с увеличением рисков. Правильным шагом на первом этапе будет тестирование BYOD-процессов на небольшой группе наиболее технически подкованных сотрудников, которые могли помочь выявить слабые места и предоставить и бизнесу, и ИТ необходимую обратную связь. Что касается технических решений, то тут сложно обойтись без MDM-решений, собственного магазина приложений, терминального клиента, средства построения доверенных каналов связи.

CYOD

Концепция CYOD (Choose YOD — Выбери своё собственное устройство) формально выходит за рамки BYOD. Однако она является её логичным развитием и становится всё более популярной в мире. И, как мне кажется, именно за CYOD будущее мобильности сотрудников. В чём же главное отличие такого подхода? Работодатель формирует достаточно обширный, но всё-таки ограниченный список смартфонов, планшетов и ноутбуков, которые сотрудник может приобрести для работы. Туда входят устройства на различных операционных системах, и что особенно важно, в различных ценовых диапазонах. Также, как правило, компания либо компенсирует сотруднику часть расходов на приобретение устройства, либо покупает гаджет по выбору сотрудника. Тем самым работодатель уменьшает расходы на поддержку более-менее ограниченного модельного ряда устройств и снижает уровень рисков для корпоративной информации, поскольку среда обработки информации при таком подходе уже является более предсказуемой (но всё ещё не доверенной). И в выигрыше оказываются все стороны: увеличивается скорость бизнес-процессов, что хорошо для работодателя, а сотрудник получает устройство, которое не стыдно показать друзьям и которым удобно пользоваться и в личных целях.

Выигрывают все

Безусловно, сама идея BYOD очень привлекательна для любого бизнеса. Очень заманчивым является снижение затрат на обслуживание парка корпоративных устройств, ведь сотрудники сами выбирают, покупают и обслуживают свои рабочие инструменты. И в такой ситуации перед ИТ-службой стоит задача не дистанцироваться от этого процесса, а направить, и при необходимости помочь справится с возникающими проблемами.

Но всё же главное преимущество использования личных устройств в работе — возможность сочетать личное и рабочее. Сейчас сотрудник общается с друзьями в соцсетях, а уже через 5 минут отвечает на служебную почту. А порой, и служебные вопросы тоже решаются в Facebook или LinkedIn. Такая гибкость приводит к росту производительности и эффективности сотрудников. Такой работник всегда на связи в любой точке мира, стираются границы между рабочим и личным временем и во главу угла начинает ставиться результат.

Немалое значение имеет и повышение комфорта работы. Сотрудник выбрал гаджет, который ему нравится, выбрал приложения, которые ему нравятся, пользуется сервисами, которые ему нравятся. Это не допотопный ноутбук с устаревшей операционной системой и софтом. Если приятно пользоваться каждый день, то и приятно решать служебные задачи.

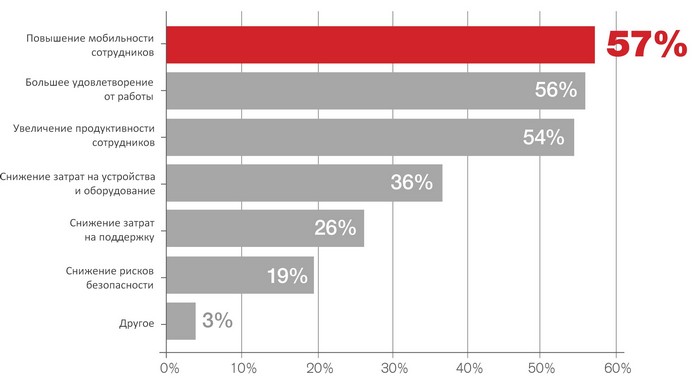

В недавнем исследовании, проведённом Information Security Community on LinkedIn, участники сообщества ответили, в том числе, и на вопрос: «Что является основными драйверами для перехода на BYOD?». Ответы распределились следующим образом.

Основная проблема — безопасность информации

В 2013 году компания Check Point провела исследование и опросила 800 представителей бизнеса по всему миру. Почти 80 % из них отметили, что столкнулись с инцидентами в сфере безопасности мобильных сотрудников. 42 % опрошенных сказали, что такие утечки обошлись им в сумму не менее 100 тысяч долларов. Суммы очень внушительные, тем более вызывает удивление тот факт, что 64 % BYOD-пользователей подключаются к любым доступным открытым wi-fi сетям (согласно исследованию GFI Survey 2013).

К наиболее актуальным угрозам при использовании мобильных устройств можно отнести внедрение вредоносного программного обеспечения в систему мобильного устройства в процессе работы в сети Интернет и потерю или кражу гаджетов. По статистике компании Intel каждую минуту в мире теряется или бывает украден 1 ноутбук. И если с проблемой утери или кражи можно справиться, разделяя среды обработки информации на личную и корпоративную и используя стойкое шифрование вкупе со строгой двухфакторной аутентификацией (там, где это технически возможно), то внедрение вредоносного ПО представляет собой всё большую опасность.

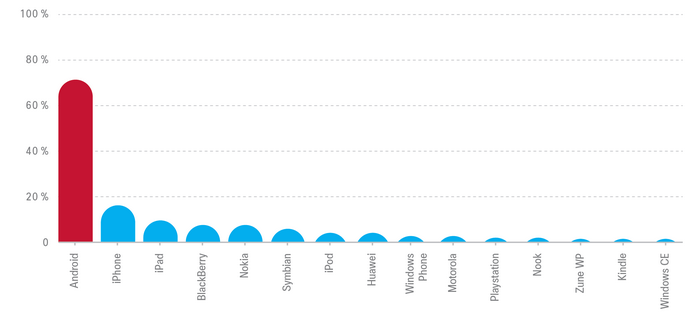

Два фактора оказываются на руку преступникам. Во-первых, это повышение зрелости мобильных платформ. Эксперты по безопасности Cisco отмечают, что чем больше смартфоны, планшеты и другие устройства используются как традиционные настольные компьютеры и ноутбуки, тем проще разрабатывать для них вредоносное ПО. Вторым таким фактором является растущая популярность мобильных приложений: многие пользователи регулярно загружают их, не задумываясь о безопасности. Согласно многочисленным исследованиям, платформа Android является наиболее подверженной угрозам внедрения мобильного вредоносного ПО. На графике представлено соотношение типов malware для различных платформ за 2013 год.

Но вместе с тем, доля платформы Android неуклонно растёт и по некоторым данным приближается к 80% (ESET Trends for 2014: The Challenge of Internet Privacy).

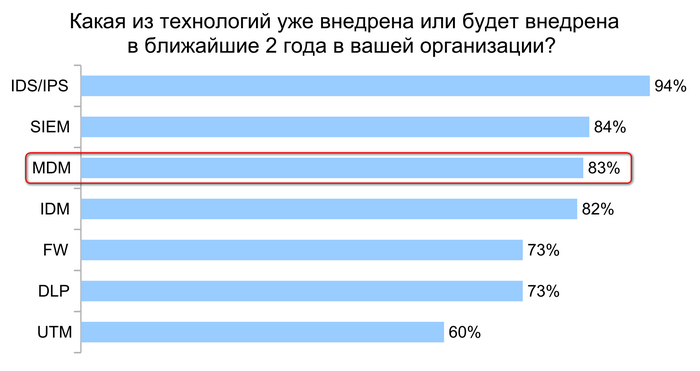

Компания Gartner около года назад провела опрос, в котором попросила ИТ и ИБ руководителей указать те технологии, которые либо уже внедрены, либо предполагается внедрить в ближайшие 2 года. На рисунке представлены далеко не все полученные ответы. Как видно из графика, MDM занимает лидирующие позиции в этом списке. Это показывает, что сама по себе технология управления разрозненным парком мобильных устройств уже достаточно прочно вошла в «обязательный пул» технологий обеспечения безопасности информации.

Это позволяет надеяться, что использование и собственных, и корпоративных мобильных устройств, не будет связано с теми уровнями рисков, которые были ещё 2-3 года назад.

Значимые события и перспективы BYOD

Производители Android-устройств и компания Google стараются ещё больше упрочить своё положение на рынке. И это невозможно было бы сделать, не придавая особого внимания вопросам безопасности информации. Выход Android 5 Lolipop — значительный шаг в этом направлении. В новой операционной системе по умолчанию будет включена функция шифрования всех пользовательских данных, появятся новые встроенные инструменты удалённого администрирования и, при необходимости, «окирпичивания» устройства, когда все данные на устройстве уничтожаются и устройство блокируется.

Важнейшим событием ближайшего времени станет получение компанией Samsung сертификата ФСБ на свою версию операционной системы Tizen. Считается, что она в гораздо меньшей степени подвержена рискам утечки конфиденциальных данных, чем конкуренты. Выход сертифицированной мобильной ОС может оказать серьёзное влияние на расклад сил на рынке, поскольку появится возможность использовать мобильные устройства в государственных структурах, где есть требования по сертификации решений. Следует признать, что корейский производитель уделяет большое внимание безопасности корпоративной информации при использовании её устройств. Уже сейчас на некоторых моделях работает технология Samsung KNOX, позволяющая изолировать корпоративные данные от личных в особом зашифрованном контейнере с возможностью дистанционного управления этой средой.

Вообще разделение сред обработки информации (личная среда и доверенная среда, для работы со служебной информацией) — очень перспективное направление. В этом году в России были представлены защищённые устройства, на которых две среды обработки информации физически разделены с помощью шифрования и никогда не пересекаются друг с другом. В каждый момент времени конфиденциальная информация на таком устройстве зашифрована, поэтому его кража или утеря больше не являются угрозами для бизнеса. Целостность и неизменность доверенной среды (аппаратной и программной частей) контролируются ещё на этапе загрузки устройства и при малейшем отклонении от заранее заданных параметров конфиденциальная информация просто не будет расшифрована.

Ещё одной проблемой, которую необходимо решить для по-настоящему безопасной мобильности, является обеспечение строгой двухфакторной аутентификации на современных гаджетах. Уже есть токены форм-фактора MicroSD. Очень любопытными являются решения по аутентификации с помощью NFC-меток и носимых устройств, таких как smart-часы, например.

В феврале 2014 года было объявлено, что американское агентство DARPA заказало компании IBM разработку самоуничтожающегося чипа для мобильных устройств. Если такой чип появится и когда-нибудь станет доступен для гражданского применения, это станет отличной новостью для администраторов ИБ. У них появится возможность гарантированно удалённо уничтожить все конфиденциальные данные и не беспокоится об их возможной утечке, что в сочетании с шифрованием и строгой аутентификацией решит главные проблемы обеспечения безопасности информации при её обработке на мобильных устройствах.

Подведём небольшой итог. Пользоваться личными устройствами для решения рабочих задач можно. А в некоторых случаях, когда потенциальная выгода от этого перевешивает риски, и нужно. В настоящий момент технологических преград для этого просто нет, и внедрение BYOD само по себе не является сложной задачей для ИТ-службы. Все проблемы BYOD сейчас лежат в плоскости обеспечения безопасности информации. Поэтому все решения должны приниматься взвешенно, обосновано и с учётом того, какая информация и как будет обрабатываться на личных устройствах. Только такой подход к BYOD может быть успешен и сможет в перспективе принести экономические выгоды.