Оценка защищённости КВО

В последнее время вопросам обеспечения информационной безопасности АСУТП уделяется всё большее внимание. Судите сами: на каждой выставке или конференции по ИБ есть специализированная секция, тематические выступления собирают полные залы слушателей, традиционные и интернет-издания, если и не имеют специальных рубрик, то время от времени выпускают номера, главной темой которых становится ИБ АСУТП.

Вместе с тем, в России разработаны (или готовятся) нормативные документы только верхнего уровня. Таким образом, мы уже знаем, КУДА двигаться. Но всё ещё много вопросов по регулирующим документам нижнего уровня, то есть пока не определено, КАК достигать поставленных целей. И в такой ситуации мы можем полагаться только на собственный практический опыт и собственные методики.

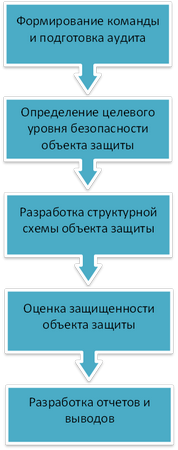

Любой проект по обеспечению ИБ АСУТП должен начинаться с оценки защищённости. Компанией ЭЛВИС-ПЛЮС была разработана собственная методика оценки для предприятий электроэнергетики, которая базируется на нормативных документах ФСТЭК России, международных стандартах, большом опыте проведения аудитов ИБ на промышленных предприятиях и на зарубежных best practices. Следует отметить, что безусловным мировым лидером, как по проработанности нормативной базы, так и по практическому применению разработок, является отрасль электроэнергетики США. Там же проводится и большинство научно-исследовательских работ в этой сфере.

Практика показывает, что проблемы могут начаться ещё на первом этапе процесса оценки защищённости — формировании рабочей группы и подготовки аудита. Это связано с тем, что в рабочую группу должны входить не только представители ИБ-службы и аудиторы, но и специалисты по эксплуатации и промышленной безопасности. И это правильно, потому что при чрезвычайной ситуации на критически важном объекте (КВО) может быть причинён ущерб людям (сотрудникам КВО, жителям окрестностей) и окружающей среде. Но это привносит и свои трудности, ведь задачи различных подразделений зачастую конфликтуют друг с другом: аудиторы должны найти уязвимости в информационных системах, служба эксплуатации — обеспечить непрерывность работы, «промбезопасники» — обеспечить безопасность всего процесса. Специалисты компании ЭЛВИС-ПЛЮС смогли найти решение и в этой ситуации. Передовым опытом является использование стендов и макетов, разворачивание в виртуальной среде образов АРМ и серверов, задействованных в техпроцессе, моделирование технологических систем и симуляция техпроцессов в опытных лабораториях. Это позволяет нам, не прекращая техпроцесс и без риска возникновения инцидентов на КВО, провести все необходимые пен-тесты и инструментальные проверки.

Одна из важнейших целей проведения аудита ИБ — определение целевого уровня безопасности объекта защиты или того, каким требованиям должен соответствовать конкретный КВО. В рамках разработанной ЭЛВИС-ПЛЮС методики рассматриваются два типа уровней безопасности: целевой и достигнутый уровни безопасности. Целевой уровень безопасности определяет уровень защищённости конкретной системы, которому она должна соответствовать, исходя из оценки рисков. Достигнутый уровень безопасности характеризует текущий уровень защищённости конкретной системы. Стандарт IEC 62443-1-1 предлагает 5 уровней ИБ: 0) (нулевой уровень) требования информационной безопасности отсутствуют; 1) защита от случайных или непреднамеренных нарушений (угроз); 2) защита от преднамеренных нарушений (угроз) с применением простых средств и минимальных ресурсов, требующих общих навыков и минимальной мотивации; 3) защита от преднамеренных нарушений (угроз) с применением сложных средств и умеренных ресурсов, требующих специфичных для объекта защиты навыков и умеренной мотивации; 4) защита от преднамеренных нарушений (угроз) с применением сложных средств и максимальных ресурсов, требующих специфичных для объекта защиты навыков и максимальной мотивации.

Для каждой технологической системы и/или зоны, в которой расположена система, должен быть определён целевой уровень безопасности — направление будущего движения в пространстве и метриках обеспечения ИБ. Его определяют с помощью моделирования угроз и оценки рисков. При этом моделирование угроз является вспомогательным методом для оценки рисков. Для оценки защищённости есть подходы и методики, основанные на различных метриках. Например, можно использовать метрики базы уязвимостей CVE (Common Vulnerabilities and Exposures компании MITRE). В CSET, созданном по заказу DHS США, используется подсчёт различных ответов на вопросы разных категорий с заданными весовыми коэффициентами. Выявление угроз осуществляется с использованием опросных листов, в которых вопросы делятся на три больших группы: вопросы, направленные на выявление источников угроз; вопросы, направленные на выявление уязвимостей; вопросы, направленные на выявление влияющих на управление технологическим процессом деструктивных действий. Далее все полученные угрозы классифицируются по величине возможного ущерба и вероятности реализации угрозы. Так мы можем оценить уровень риска с помощью всем понятных слов — от «низкого» до «недопустимого».

Каждому уровню риска и величине возможного ущерба соответствует свой целевой уровень безопасности. Например, если мы считаем, что уровень риска выявленных актуальных угроз — «недопустимый», то целевым уровнем безопасности (УБ) будет максимальный, 4 уровень. Целевой УБ нужно определять и по величине возможного ущерба. Для электроэнергетики специфичными показателями будут: количество отключённых потребителей; длительность отключений; стабильность электропитания; потеря генерирующих мощностей. Конечно, это неисчерпывающий список, и он может быть расширен экспертами рабочей группы. Например, инцидент ИБ может вызвать отключение энергоснабжения на несколько недель, тогда целевой уровень ИБ КВО — третий, то есть мы должны защитить нашу информационную систему «от преднамеренных нарушений (угроз) с применением сложных средств и умеренных ресурсов».

Следующим этапом является определение текущего уровня ИБ КВО. Для этого мы проводим оценку состояния ИБ с помощью опросных листов и инструментальных проверок по 25 параметрам, среди которых подсистемы ИБ, организационные меры, физическая безопасность объекта. На основании этих данных определяется, насколько текущее состояние ИБ КВО соответствует целевому уровню безопасности для этого конкретного объекта.

Такое обследование позволяет однозначно указать на те области, которые требуют первоочередного внимания для защиты объекта. Как показывает практика, обычно наиболее уязвимыми местами технологических систем являются рабочие места операторов технологических процессов, требуют защиты сети передачи данных, службы управления учётными записями и контроля доступа. Очень часто не предприняты необходимые для обеспечения информационной безопасности организационные меры. На всё это заказчику и должен указать аудитор.

Однако само по себе перечисление слабых мест в системе обеспечения безопасности информации не имеет большой ценности. Важны рекомендации по повышению уровня ИБ и разработка требований к системам защиты. Мы уже разрабатывали политики ИБ и требования к отдельным подсистемам обеспечения ИБ для нескольких компаний энергетического сектора России, в которых они успешно применяются.

В настоящий момент мы уже готовы внедрять решения ведущих мировых и отечественных производителей, которые всё большее внимание уделяют ИБ КВО. В части защиты от вредоносного кода и контроля приложений это Kaspersky Lab, Symantec и McAfee; межсетевые экраны — mGuard от Phoenix Contact, решения от Tofino Security; сканеры уязвимостей — Nessus от Tenable и российский MaxPatrol от Positive Technologies; управление доступом пользователей — Indeed-Id, контроль пользователей — ObserveIt. Основное требование к ним — установка и работа без прерывания технологического процесса.

ЭЛВИС-ПЛЮС, как и вся отрасль в целом, уже готов защищать критически важные объекты. Теперь важно, чтобы операторы КВО поняли, что они не могут не реагировать на современные вызовы и угрозы.