Система мониторинга и анализа сетевого трафика (Network Forensics)

Цели создания системы

- Снижение рисков ИБ за счёт своевременного обнаружения несанкционированной пользовательской и аномальной сетевой активности.

- Своевременное выявление и оперативное расследование инцидентов ИБ на базе анализа сохраненного сетевого трафика (Network Forensics).

Задачи, которые решает система

- Круглосуточный мониторинг, а также запись, индексирование и хранение копий сетевого трафика и индексов метаданных за определенный промежуток времени.

- Анализ сетевого трафика и метаданных, включая возможность контекстного поиска по хранимым индексам.

- Идентификация исполняемого содержимого, предоставление информации о поведении выявленных подозрительных файлов.

- Контроль взаимодействия сотрудников компании с Интернетом, включая возможность наглядной визуализации сессий пользователя по содержимому.

Широкий спектр сетевых атак («сетевая разведка», парольные атаки, атаки типа Man-in-the-Middle, атаки на приложения, распространение вредоносных программ и т.д.), используемых для получения доступа к информационным ресурсам, применение злоумышленниками комплексных целенаправленных атак (Advanced Persistent Threats, ATP) требуют включения в состав систем обеспечения безопасности информации (СОБИ) специализированных систем/подсистем защиты сетевого уровня.

Одним из возможных эффективных решений является система записи, просмотра и анализа сетевого трафика, которая внедряется в качестве самостоятельной подсистемы СОБИ или дополнения к системам класса SIEM (Security Information and Event Management) в составе Центра управления инцидентами ИБ (SOC – Security Operation Center).

ЭЛВИС-ПЛЮС предлагает построение системы мониторинга и анализа сетевого трафика на базе продукта RSA Security Analytics, построенного на базе архитектуры и возможностей RSA NetWitness (продукта, зарекомендовавшего себя за долгие годы работы в Центре управления инцидентов корпорации EMC, а также во многих других российских и зарубежных компаниях различных направлений деятельности и форм собственности).

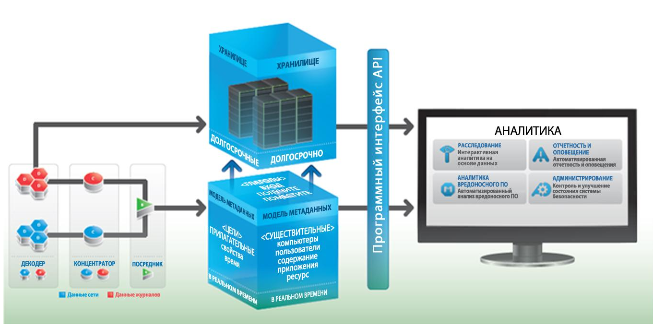

Архитектура и основные функции

Компоненты системы собирают и анализируют сетевой трафик взаимодействия сегментов корпоративной информационной системы (КИС) между собой и с Интернетом. Администратор ИБ на своем автоматизированном рабочем месте может оперативно анализировать зафиксированный сетевой трафик (на основе настроенных правил обработки, графических панелей представления или вручную) и расследовать возможные и обнаруженные инциденты ИБ.

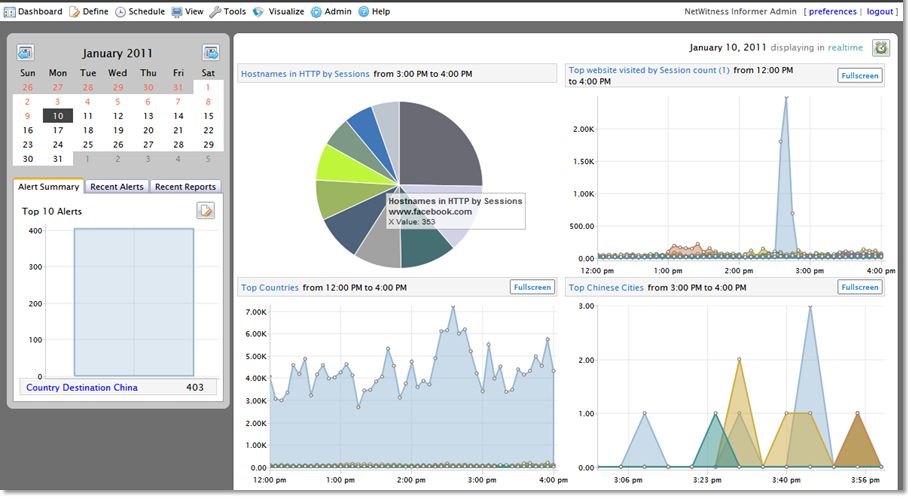

Интерфейс системы предоставляет следующие возможности:

- Настраиваемые на базе шаблонов инструментальные панели, диаграммы и таблицы, создающие единое представление для анализа угроз.

- Отчётность по выявленным в сетевом трафике аномалиям и угрозам или различным профилям трафика, включая возможность экспорта данных в различных форматах (HTML, PDF, CSV).

-

Отправка предупреждений посредством различных протоколов CEF, SNMP, Syslog, SMTP.

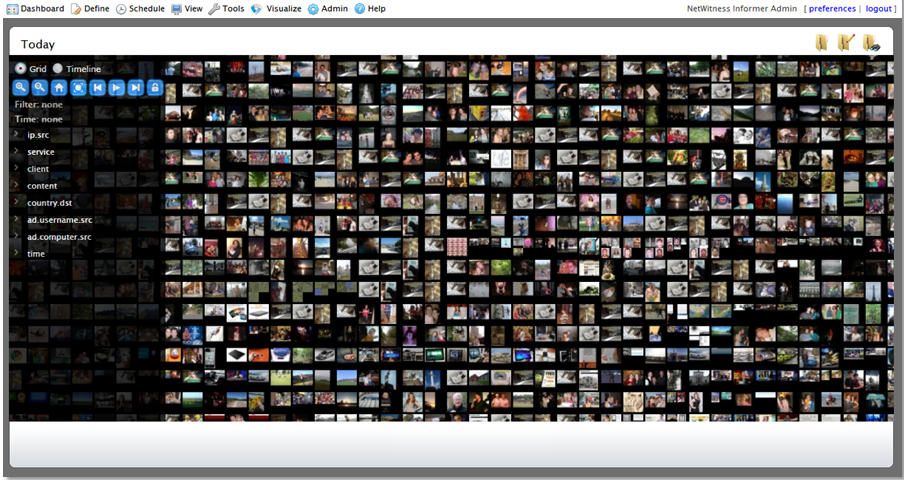

Система сохраняет и анализирует содержимое отдельных сетевых пакетов и сессий. Это позволяет извлекать из собранного трафика и мониторить в интерактивном режиме весь подозрительный контент (изображения, аудио, файлы документов и т.д.). Интерфейс визуализации сетевых сессий обеспечивает удобную навигацию, сортировку и воспроизведение содержимого (multi-touch, drill-down, задание временных интервалов).

Преимущества от внедрения

- Ускорение реакции на критичные для бизнеса инциденты ИБ.

- Повышение эффективности работы подразделения, ответственного за обеспечение ИБ компании.

- Повышение эффективности взаимодействия подразделений компании, ответственных за эксплуатацию средств информатизации и обеспечение ИБ.